Veri Koruma ve Güvenlik |

||||||

VII |

Tanimlama ve Varlik Kimlik Dogrulama |

|||||

VII.III |

Kimlik Dogrulama Protokolleri |

|||||

|

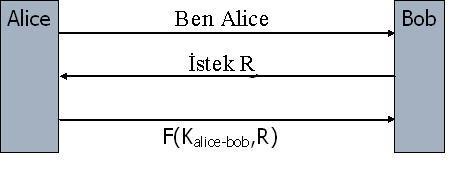

Istek Karsilik Kimlik Dogrulama Protokolleri: Klasik sifre tabanli kimlik dogrulamanin gelistirilmesi kriptografik istek/karsilik protokolünün tanistirilmasi ile olmustur. Öncelikle paylasilan bir sir üzerine kurulmus protokolleri tartisacagiz: Figür 3 deki protokol 3 adimdan olusur:

Dönüsüm bir çok yol ile yapilabilir. Paylasilan sir, istek i düz metin olarak alan ve karsiliginda sifrelenmis cevabi üreten gizli anahtar sifreleme algoritmasinda gizli anahtar olarak kullanilir veya istek ve paylasilan sirrin kombinasyonlarinin hash degeri karsilik olarak hesaplanir.

Figür 3. Paylaşılan sır tabanlı İstek-Karşılık Protokolü. Bu protokol, sifrelerin düz olarak gönderilmeden kullanilmasini saglayan bir ilerlemedir. Bununla beraber onun bazi sinirlamalari vardir. Bunlar:

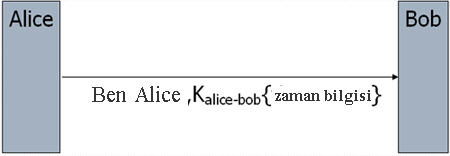

F(K,R) = F(K alice-bob ,R) Bu protokolü daha verimli bir hale dönüstürmek ve onu istek / karsilik kullanmak yerine tarih bilgisi kullanarak tek bir çevrime dönüstürmek mümkündür. Istek / response protokollerinin güzel bir özelligi, karsilik mesajlarini tekrarlamak mümkün degildir çünkü eger istek yeterince büyük bir araliktan seçilmisse, iki isteğin ayni olma olasiligi yok ve bundan dolayi bütün karsiliklar farkli olmali. Zamanda geriye gitmek mümkün olmadigi için, eger Bob ve Alice senkronize saat degerine sahipseler, su anki zaman bilgisi Bob un sagladigi benzersiz isteği olarak kullanilabilir. Tabi ki saatler mükkemel bir sekilde senkronize olsa bile, Bob iki taraf arasindaki iletim gecikmesinden dolayi kabul edilebilir zaman gecikmesiyle sonucu kabul etmeli.

Figür 4.Paylaşılan sırra ve zaman bilgisine dayalı kimlik doğrulama protokolü Not: Açik anahtar kriptografi tabanli protokoller, iki taraf her hangi bir sirri paylasmadigi için veri tabani okumayla alakali olan problemi gideriyorlar. |

||||||

|

||||||

|

bölüm indeksi | |||||