Veri Koruma ve Güvenlik |

||||||

VII |

Tanimlama ve Varlik Kimlik Dogrulama |

|||||

VII.III |

Kimlik Dogrulama Protokolleri |

|||||

|

Dolayli Kimlik Dogrulama: Önceki protokollerde, varsayim söyleydi; az sayida kullanici var ve her biri

Eger ag büyük ve her bir katilimci bir birini dogrulamak istiyorsa, o zaman yönetilebilir çözüm olarak

Sertifika yetkilileri tabanli çözümü bir sonraki bölümde görecegiz. Su an için, ADM leri için bir gereksinim olan online olma ölçeklenirlik problemini, SY açik anahtar kullanarak çözdügünü bilsek yeterli. ADM operasyonlari asagidada özetlendigi gibi üç asamadan olusur:

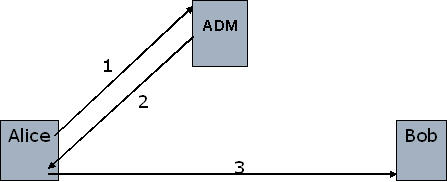

Figür 8. Anahtar Degisim Merkezinin çalışması

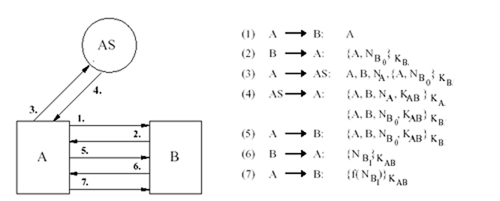

ADM tabanli bir çok kimlik dogrulama protokolü var. En önemli örnegi Figür 9 da gösterilen Needham-Schreoder protokolü.

Figur 9. The Needham ve Schroeder Protokolü Dikkat edilirse bir çok simetrik anahtar dolayli (ADM tabanli) kimlik dogrulama Kerberos da dahil olmak üzere Needham ve Schroeder in yapmis oldugu yeni ufuklar açan çalismadan türetilmistir. Kerberos u bir sonraki bölümde anlatacagiz.

|

||||||

|

||||||

|

bölüm indeksi | |||||