Veri Koruma ve Güvenlik |

||||||

VII |

Tanimlama ve Varlik Kimlik Dogrulama |

|||||

VII.III |

Kimlik Dogrulama Protokolleri |

|||||

| Çift yönlü kimlik dogrulama:

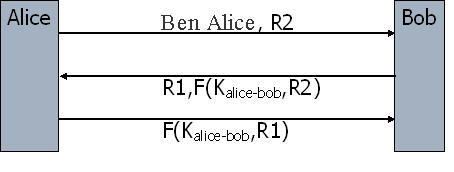

Çift yönlü kimlik dogrulama yapabilmek için, kimlik dogrulama prosedürünü ters yönde tekrarlamaliyiz. Figür 6 çevrim sayisini 6 dan 3 e nasil düsürebilecegimizi gösteriyor.

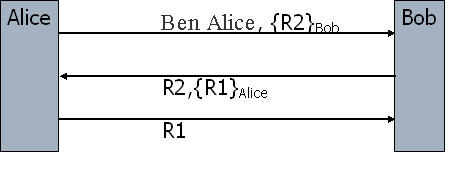

Figür 6. Paylaşılan sırra dayalı çift yönlü kimlik dogrulama. Protokolün bu varyosyonu yansima saldirisina ( reflection attack) karsi dayaniksizdir. Bu saldirinin nasil çalistigini animasyondan görebilirsiniz: Saldirganin kendisini Bob a Alice mis gibi göstermeye çalistigini varsayalim. Figür 6 daki protokolü baslatir, ama paylasilan gizli anahtari bilmedigi için onu tamamlayamaz. Simdi, saldirgan Bob a yeni bir oturum açar ve R1 i (Bob un birinci oturumdaki istek i) istek olarak kullanir. Ikinci oturumda karsiligi (sifrelenmis R1) aldiktan sonra, birinci oturumda paylasilan gizli sirri bilmeden Bob un istek ina dogru karsiligi verebilir. Bu ve benzeri saldirilardan korunmak için, Alice ve Bob un tamamen ayni seyi yapmamasi gerektigini söyleyen genel bir prensib var. Bu prensibden fakli çözüm yollari türetilmistir. Mesela, Alice ve Bob farkli istek lar kullanirlarsa bu saldiri engelenmis olur. Örnegin, tek sayilar Alice için, çift sayilar da Bob için. Çift yönlü kimlik dogrulama açik anahtar kriptografi ile gerçeklestirilebilir. Figür 7 açik anahtar sifreleme kullanilarak üç mesaj ile nasil yapilabilecegini gösteriyor. Not: {R} Alice , R Alice in açik anahtariyla sifrelenmis demek.

Figür 7. Açık anahtar şifrelemeye dayalı çift yönlü kimlik dogrulama |

Animasyon VII.III-I: Çift Yönlü Kimlik Doğrulamada Yansıma Saldırısı [ büyütmek için tiklayin ] |

|||||

|

||||||

|

bölüm indeksi | |||||