Veri Koruma ve Güvenlik |

||||||

VII |

Tanimlama ve Varlik Kimlik Dogrulama |

|||||

VII.III |

Kimlik Dogrulama Protokolleri |

|||||

|

|

||||||

VII.III.II S |

[+] Soru

[-] Soru

Eger Alice ve Bob un saatleri senkronize degilse ne olur ? Tabi ki saatler mükkemel bir sekilde senkronize olsa bile, Bob iki taraf arasindaki iletim gecikmesinden dolayi kabul edilebilir zaman gecikmesiyle sonucu kabul etmeli. |

|||||

VII.III.III S |

[+] Soru

[-] Soru

önceki protokolden farkli olarak, bu protokol su anki haliyle tek-yönlü hash fonksiyonuyla degil yalnizca bir sifreleme algoritmasiyla uygulanabilir. Neden ? tek-yönlü hash fonkssyonu kullanilabilmesi için yapilmasi gereken degisikligi gösterin. |

|||||

VII.III.IV S |

[+] Soru

[-] Soru

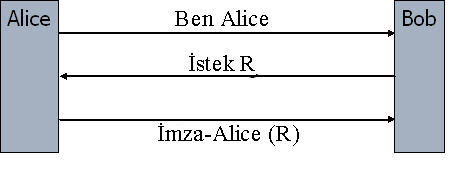

Gördügümüz bu iki protokolün açik anahtar versiyonlari da var. Örnegin Figür 5 de, açik anahtar imzalar kullanilarak uygulanan istek karsilik protokolü nü görebilirsiniz. Açik anahtar sifrelemesine dayali baska bir biçimi daha var. Onu çizebilir misiniz?  Figür 5. Açik anahtar sifrelemesine dayali Istek Karsilik protokolü. |

|||||

|

||||||

|

bölüm indeksi | |||||